Un actor de amenazas vinculado a Corea del Norte está mejorando su estrategia de ingeniería social. El grupo está integrando señuelos habilitados por IA en hacks enfocados en el sector cripto, según un nuevo informe del equipo Mandiant de Google.

La operación refleja una evolución continua en la actividad cibernética vinculada a estados que tiene como objetivo el sector de los criptoactivos, que vio un aumento notable en 2025.

Llamada falsa de Zoom provoca ataque de malware a empresa cripto

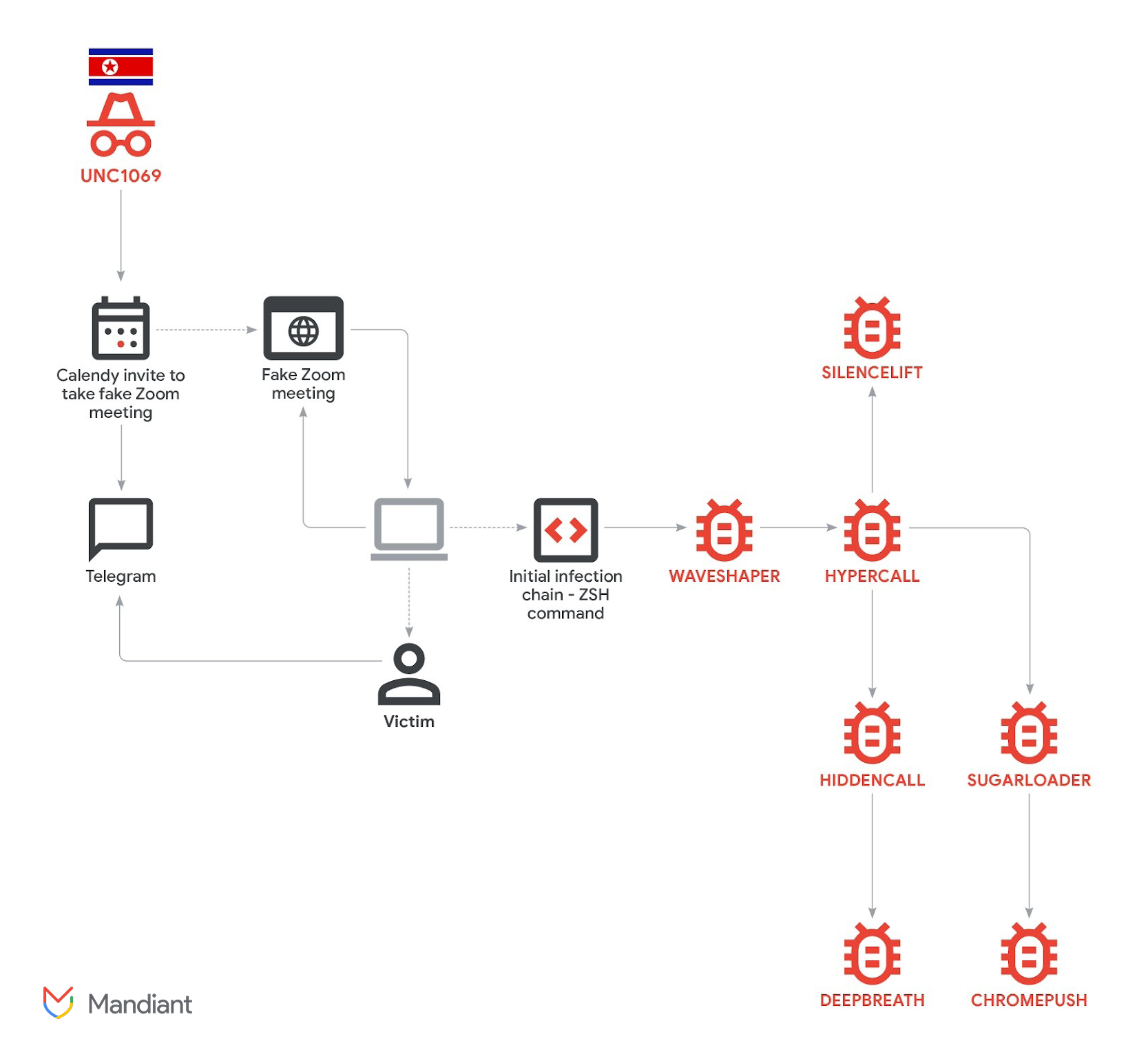

En su último informe, Mandiant detalló su investigación sobre una intrusión dirigida a una empresa fintech del sector de criptomonedas. El ataque fue atribuido a UNC1069. Se trata de un grupo de amenazas motivado financieramente, activo al menos desde 2018 y con vínculos con Corea del Norte.

“Mandiant ha observado que este actor de amenazas ha evolucionado en sus tácticas, técnicas y procedimientos (TTP), herramientas y objetivos. Al menos desde 2023, el grupo ha pasado de técnicas de spear-phishing y ataques a finanzas tradicionales (TradFi) hacia la industria Web3, como exchanges centralizados (CEX), desarrolladores de software en instituciones financieras, empresas tecnológicas y personas de fondos de capital de riesgo”, indica el informe.

Según los investigadores, la intrusión comenzó con una cuenta de Telegram comprometida que pertenecía a un ejecutivo de la industria cripto. Los atacantes usaron el perfil robado para contactar a la víctima. Con el tiempo, fueron generando confianza antes de enviar una invitación de Calendly para una videollamada.

El enlace de la reunión dirigía a la víctima a un dominio falso de Zoom alojado en infraestructura controlada por los actores de la amenaza. Durante la llamada, la víctima informó haber visto lo que parecía ser un deepfake de un CEO de otra empresa de criptomonedas.

“Aunque Mandiant no pudo recuperar pruebas forenses para verificar de forma independiente el uso de modelos de inteligencia artificial en este caso específico, el engaño reportado es similar a un incidente previamente informado públicamente y con características similares, donde supuestamente también se usaron deepfakes”, añade el informe.

Los atacantes crearon la impresión de que había problemas de audio en la reunión para justificar el siguiente paso. Luego, indicaron a la víctima que ejecutara comandos de diagnóstico en su dispositivo.

Estos comandos, diseñados tanto para sistemas macOS como para Windows, iniciaron secretamente la cadena de infección. Esto llevó a la instalación de varios componentes de malware.

Mandiant identificó siete familias de malware distintas utilizadas durante la intrusión. Las herramientas estaban diseñadas para robar credenciales de Keychain, extraer cookies y datos de acceso de navegadores, acceder a información de sesiones de Telegram y recopilar otros archivos sensibles.

Los investigadores consideraron que el objetivo era doble: permitir un posible robo de criptomonedas y recopilar datos que pudieran ser usados en futuros ataques de ingeniería social.

La investigación reveló que se descargó una cantidad inusualmente grande de herramientas en un solo equipo. Esto sugiere un esfuerzo muy enfocado en extraer la mayor cantidad de datos posible de la persona comprometida.

Hackers norcoreanos robaron más de 2 mil millones de dólares en criptomonedas a lo largo de 2025

El incidente es parte de un patrón más amplio y no un caso aislado. En diciembre de 2025, BeInCrypto informó que actores vinculados a Corea del Norte robaron más de 300 millones de dólares haciéndose pasar por figuras de confianza de la industria durante reuniones falsas en Zoom y Microsoft Teams.

La magnitud de la actividad a lo largo del año fue aún más llamativa. En total, los grupos de amenazas vinculados a Corea del Norte fueron responsables de 2,02 mil millones de dólares robados en criptoactivos en 2025, un aumento del 51% respecto al año anterior.

Chainalysis también reveló que los clústeres de estafas vinculados on-chain a proveedores de servicios de IA muestran una eficiencia operativa significativamente mayor que aquellos sin dichos vínculos. Según la empresa, esta tendencia sugiere un futuro en el que la IA será un componente estándar en la mayoría de operaciones fraudulentas.

Con herramientas de IA cada vez más accesibles y avanzadas, crear deepfakes convincentes es más fácil que nunca. Los próximos tiempos pondrán a prueba si el sector cripto puede adaptar su seguridad lo suficientemente rápido para enfrentar estas amenazas avanzadas.

El post Hackers de Corea del Norte roban criptomonedas mediante videollamadas falsas en Zoom fue visto por primera vez en BeInCrypto.